Bizonyára önök is emlékeznek még Mike Waltzra, Donald Trump nemzetbiztonsági tanácsadójára, aki véletlenül bevette az Atlantic magazin főszerkesztőjét, Jeffrey Goldberget egy jemeni offenzíváról szóló Signal-csetszobába. Waltzot pár napja kirúgták (illetve áthelyezték ENSZ-nagykövetnek), de már a Trump-kormánynak rettentően kínos ügy előtt is benne volt a pakliban, hogy megválnak tőle. A volt tanácsadó viszont a távozása utánra is hagyott Trumpéknak egy meglepetést, amelynek szintén a Signalhoz van köze.

Ez pedig még az előző botránynál is durvább nemzetbiztonsági kockázatot jelenthet.

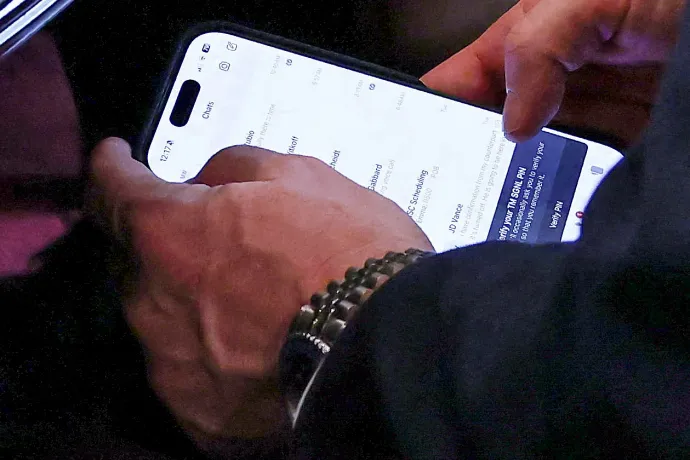

Na de miről is van szó? Az egész történet múlt szerdáig vezethető vissza, amikor a Reuters fotósa egy kabinetülésen véletlenül lencsevégre kapta az akkor még éppen nem kirúgott Waltz telefonjának képernyőjét is. A 404 Media másnap megírta, hogy bár a teljes képen nem látszik, belenagyítva kiderül, hogy Waltz éppen a Signalját nézi, és olyan prominens politikai szereplők nevei sorjáznak előtte, mint J. D. Vance alelnök, Tulsi Gabbard hírszerzési igazgató és Marco Rubio külügyminiszter. A képernyő alján egy figyelmeztetés látható, amely elsőre a Signal PIN-ellenőrzőjére hasonlít.

Valójában viszont nem az, a szöveg arra kéri Waltzot, hogy erősítse meg a „TM SGNL PIN-jét”. Ebből a lap hamar kiderítette, hogy a Signal egy, az izraeli TeleMessage által módosított verziójáról van szó, amely képes egy harmadik platformon (például emailben) archiválni a csetüzeneteket. Így a cég honlapja szerint az ügyfeleik egyszerre lehetnek biztonságban és tárolhatják az üzeneteiket. Ez papíron jól hangzik: az amerikai kormánytisztviselők kötelesek nyilvántartást vezetni a beszélgetéseikről, a TeleMessage pedig pont ezt teszi lehetővé úgy, hogy azok mégis a szuperbiztonságos Signalban zajlanak.

A gyakorlatban viszont ez nem ilyen egyszerű. A Signal kizárólag a felhasználók készülékén tárolja az üzeneteket, végpontok között titkosítva, hogy azokhoz maga a cég se férhessen hozzá; a felhasználó saját és a kontaktjainak telefonszámát pedig hashelve tárolják olyan adatbázisokban, amelyekhez szintén nem férnek hozzá. Az alkalmazás a beszélgetéseket kizárólag a felhasználó eszközein tárolja, archiválni csak úgy lehet őket, ha a teljes adatbázisról biztonsági mentést készítünk. Ez garantálja, hogy a Signal tényleg biztonságos – az üzeneteket csak a feladó és a címzett látja.

Ha ebbe a folyamatba bevonunk egy harmadik szereplőt – ami a TeleMessage azóta privátra állított videói alapján akár egy mezei Gmail-fiók is lehet –, az az egész folyamatot kompromittálja. Nem véletlenül írta a 404 Media megkeresésére a Signal, hogy nem tudják garantálni az alkalmazásuk nem hivatalos verzióinak biztonságát. Így elsőre is hihetetlennek tűnt, hogy egy kis izraeli cég olyan megoldást dolgozott ki egy nem is általa fejlesztett alkalmazáshoz, amellyel ugyanazt tudják megcsinálni, mint a Messengert a nulláról újraíró Meta, azaz hogy végpontok közötti titkosítás mellett is tudják a szervereiken tárolni a felhasználók beszélgetéseit.

Persze történtek már csodák, az izraeli kibercégek pedig híresen jók abban, hogy visszafejtsék és kedvük szerint alakítgassák más cégek alkalmazásait. Elég csak a Pegasus kémszoftvert rendkívül kreatív módszerekkel terjesztő NSO-ra vagy az Insanet Sherlock nevű kémszoftverére gondolni. Azóta viszont kiderült, hogy a TeleMessage közel sincs ezen a szinten, és ennek csak a kezdete volt az, hogy szombaton egy hekker bejutott a cég szervereire. Erről szintén a 404 Media számolt be először, akiknek a hekker azt mondta, nagyjából 15–20 perc alatt sikerült bejutnia.

Az önmagában is durva, hogy ilyen könnyen fel lehet törni egy ilyen appot, de a hekkerek ellen sokszor a legnagyobb techcégek sem tudnak száz százalékosan védekezni, így ez még talán érthető is lenne. A végpontok közötti titkosításnak pedig épp az lenne a lényege, hogy hiába fér hozzá a hekker útközben az üzenetekhez, így sem tudja azokat elolvasni. A megszerzett adatokból viszont az is kiderült, hogy bizonyos üzenetek a TeleMessage állításaival ellentétben a módosított kliens és az archiválásra használt felület között már nem voltak végpontok között titkosítva. Így a hekker konkrét üzenetekhez fért hozzá, például Trump jelenleg is kongresszus előtt lévő, nagy vitát kiváltó kriptovalutás törvénytervezetéről.

Így aztán hiába hárította múlt héten a Fehér Ház szóvivőhelyettese, Anna Kelly az NBC TeleMessage-ről szóló kérdését azzal, hogy „számtalanszor elmondtuk már, a Signal egy, az amerikai kormány által jóváhagyott alkalmazás, amely minden kormányzati telefonra fel van telepítve”, a hétvégén egyértelműen kiderült, hogy hatalmas a különbség a Waltz által bizonyíthatóan használt TeleMessage-változat és a rendes Signal között. Ha pedig Waltz beszélgetett például J. D. Vance-szel, akkor az az üzenetváltás akkor is a TeleMessage szerverein kötött ki, ha Vance az eredeti Signalt használta.

Az izraeli cég aztán hétfőn átmenetileg felfüggesztette a működését, miután újabb hekkertámadás érte őket, egy demokrata szenátor, Ron Wyden pedig kedden levélben kérte az igazságügyi minisztériumot, hogy vizsgálja ki az amúgy több tízezer dolláros szövetségi megbízásokat kapó TeleMessage által a Fehér Háznak és más szerveknek eladott, súlyos biztonsági kockázattal járó csevegőszoftvereket.

A hekkelésről a 404 Mediával közösen beszámoló kiberbiztonsági szakértő, Micah Lee kedden újabb elemzést közölt,

amely alapján egyértelmű lett, hogy a TeleMessage egyáltalán nem titkosítja az üzeneteket, vagyis a saját szervere közbeiktatásával pontosan az ellenkezőjét csinálja annak, ami miatt a Signalt érdemes használni.

Lee elemzése szerint az üzenetek egy, a nyilvános AWS Cloudon hosztolt (azaz az Amazon felhőszolgáltatása által üzemeltetett) szerverre kerülnek, bármiféle titkosítás nélkül. Az egész úgy néz ki, hogy az általuk módosított Signal-kliens felhasználója kiválasztja, hogy hol szeretné archiválni az üzeneteit – ez lehet egy emailszerver, egy fájlszerver vagy a Microsoft 365 felhőszolgáltatás –, és onnantól az alkalmazás az összes csetlogot továbbítja a TeleMessage szerverére, amely a megfelelő helyre küldi azt tovább, és (jó esetben) ezután törli őket. A TeleMessage-nek viszont nincs saját titkosítási megoldása, egyszerűen csak továbbküldi a Signal által a felhasználó készülékén már dekódolt, simán olvasható szöveget.

Amellett, hogy minden beszélgetést titkosítatlanul tárol, maga a cég is hozzáfér ezekhez – illetve hozzáfért, mert a cikkek megjelenése óta nemcsak a honlapjuk tartalmát és a videóikat radírozták le az internetről, hanem a meghekkelt szervert is lekapcsolták. Lee szerint így semmi nem zárja ki, hogy ezeket az üzeneteket az izraeli hírszerzésnek is továbbították. Erre természetesen nincsenek bizonyítékok, de a szakértő szerint az minimum aggályos, hogy a TeleMessage-nek nincs titkosítása, holott korábban a honlapján állította, hogy van.

„Az, hogy az archiváláshoz használt szervert ennyire könnyű volt meghekkelni, és a TM Signalból a legalapvetőbb biztonsági funkciók is hiányoznak, még annál is sokkal rosszabb, mint amire számítottam” – mondta Lee a Wirednek. Ennek fényében pedig nem meglepő, hogy Wyden arról írt, hogy a TeleMessage megoldását használó kormányzati ügynökségek a lehető legrosszabb opciót választották: egy appot, amely úgy néz ki, mint a Signal, és úgy viselkedik, mint a Signal, de valójában egy olcsó másolat, tele komoly biztonsági kockázatokkal. „Ezek a kockázatok pedig nem elméletiek” – tette hozzá a demokrata szenátor.